Итоги своего EPR-испытания подвела независимая лаборатория AV-Comparatives

EPR-испытание лаборатории AV-Comparatives EPR является наиболее всеобъемлющей оценкой такого рода в мире.

Каждый из 10 испытуемых продуктов подвергался 50 отдельным сценариям целевых атак.

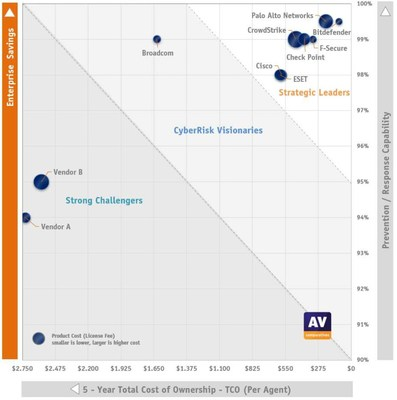

Высшую награду Strategic Leader получили Bitdefender, Palo Alto Networks, Check Point, CrowdStrike, F-Secure, Cisco и ESET. Премией CyberRisk Visionaries награжден бренд Symantec, входящий в структуру Broadcom. Еще два поставщика получили награду Strong Challengers.

Премия Strategic Leader присуждается EPR-продуктам, демонстрирующим очень высокую окупаемость инвестиций и обеспечивающим очень низкую совокупную стоимость владения. Эти изделия демонстрируют выдающиеся возможности корпоративного класса в плане предотвращения, обнаружения, реагирования и предоставления отчетности в сочетании с оптимальными рабочими и аналитическими функциями.

Соучредитель AV-Comparatives Петер Штельцхаммер (Peter Stelzhammer) заявил:

«Поздравляем обладателей нашей награды Strategic Leader. Эти победители показывают другим путь вперед, ставя и выполняя амбициозные цели. Они разрабатывают новаторские идеи и внедряют их в свои продукты».

«Случаи несанкционированного доступа могут иметь значительные финансовые последствия; по данным IBM, средний размер издержек по одному такому случаю в настоящее время составляет 4,24 млн долларов».

«Эффективный EPR-продукт, минимизирующий негативное воздействие атаки, может быть очень хорошим вложением средств. Если компания может потерять 2 миллиона долларов в случае атаки, то расходование половины этой суммы на принятие мер безопасности целесообразно с финансовой точки зрения».

Предприятия используют EPR-продукты для выявления, предотвращения, анализа и реагирования на целевые атаки, в частности постоянные серьезные угрозы (ATP). Они должны быть в состоянии выявлять и блокировать вредоносные программы и сетевые атаки на отдельные рабочие станции, а также решать проблемы, создаваемые многоступенчатыми атаками, направленными на полное проникновение в сеть организации.

Помимо защиты отдельных устройств, EPR-системы должны также обеспечивать детальный анализ происхождения, методов осуществления и целей атаки, позволяющий сотрудникам службы безопасности понять характер угрозы, предотвратить ее распространение, устранить ущерб и принять меры предосторожности для предотвращения подобных атак в будущем.

Для EPR-испытания используется множество различных методик. Развитие неконтролируемых атак проходят через три отдельных этапа: компрометация оконечного устройства и внедрение в него, внутреннее распространение и взлом ресурсов.

В ходе испытаний выяснялось, обнаруживает ли продукт атаку, предпринимает ли автоматические действия для блокирования угрозы (активное реагирование) или предоставляет информацию об атаке, которую администратор мог бы использовать для самостоятельного принятия мер (пассивное реагирование).

Если на одном этапе EPR-продукт не блокирует атаку, то она переходит на следующий этап.

Каждому испытуемому продукту предоставляется 24-часовое окно после начала атаки. Испытатели проверяли способность каждого продукта принимать корректирующие меры, в частности изоляцию оконечного устройства от сети, его восстановление из системного образа или редактирование системного реестра Windows.

Специалисты AV-Comparatives также тестировали способность каждого продукта исследовать характер атаки, включая хронометраж и разбивку по этапам. И наконец, оценивалась способность каждого продукта собирать и представлять информацию об индикаторах компрометации в легкодоступной форме.